什么是勒索病毒

勒索病毒是一种恶意的计算机程序,它会通过高强度加密算法加密受害者服务器上的文档、图片、数据库等文件,并要求苦主用比特币支付赎金!勒索病毒是利用系统漏洞或者服务器的弱密码远程入侵网络,控制电脑后,加密常见的MS SQL Mysql Oracle等数据库,造成企业用户的ERP、进销存等系统瘫痪、业务停摆,另外还有加密文件服务器里面全部文档、图片等共享文件,让企业的协同办公系统变成摆设,严重影响企业的生产和销售。该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失!

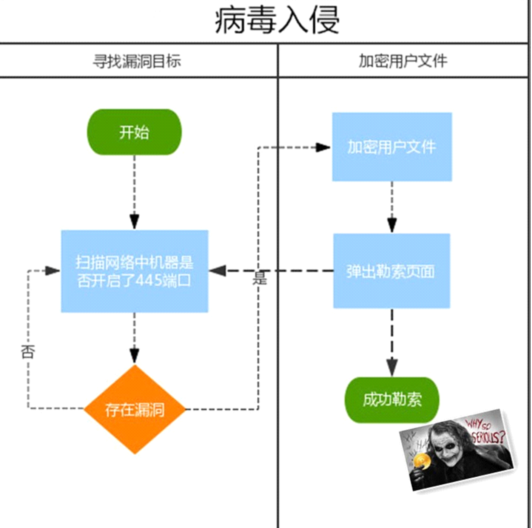

下图是勒索病毒的入侵的路线图

那么中了勒索病毒应该怎么办?

一. 发现服务器中毒后首要工作是断开网络(拔开网线或断开无线连接),因为病毒会加密共享网络里的文件,断网后可以减少共享文件夹被加密的风险。

二. 检查任务管理器,通常病毒还会继续在内存中运行。所以应先查看相关不明进程并结束相关病毒进程。如不清楚病毒进程,可进入windows系统安全模式, 尽量不要再使用服务器,但如发现有未被加密的重要数据最好立即用移动硬盘备份。

三. 因为勒索病毒的工作原理是将原文件加密后再删除正常的文件,而被删除的原文件很有可能还有残留,也等于说存在一定数量的恢复原文件的可能性,但根据广州信桥数据恢复几百例中毒个案的处理统计,普通软件能恢复并能正常打开的文件只有10%。因此感染勒索病毒后,信桥数据恢复建议最好尽量少操作,避免写入数据,并及时联系专业公司进行恢复,这样快速恢复生产和商业运行的概率更高。

四. 出了问题不要第一时间去联系可恶的黑客,因为这样对方很有可能会锁定你的ID导致二次入侵和加价,而且付了比特币也不一定能收到解密密匙,所以建议选择能数据恢复成功后才收款,并能开具正式发票报帐的正规数据恢复公司去进行恢复工作。

从另一个角度来说也不应该相信黑客,毕竟他们是网络犯罪分子,他们说的话又怎么可以相信呢!也有很多的事实去说明了这个问题,有很大一部分苦主向黑客交付了比特币赎金之后数据没有得到恢复或者被要挟二次加价!

所以我们正确的做法是什么呢?

建议是找正规、有实力的公司,为什么要找广州信桥数据恢复?因为我们有以下优势:

1、病毒数据恢复成功才收费,不成功不收费,避免交了赎金又恢复不了数据的窘境。

2、对有些客户交了赎金,但数据解密不完整的情况,信桥有成熟的解决方案。

3、签署恢复保密协议,防止数据泄漏,保障数据安全。

4、数以百计的勒索病毒感染后数据恢复成功案例,值得信赖。

5、提供正规的增值税专用发票,让客户能明明白白报帐。

广州信桥数据恢复专业从事数据恢复技术研究二十年,对被勒索病毒加密后的金蝶、用友、速达……等软件的数据库有成熟的解决方案,恢复成功的数据库在原来的软件上都能正常运行:

服务流程:

广州及周边地区客户

非广州客户

上门服务

如果您的技术不太精通,请勿随意拆卸存储设备,请直接联系工程师即可,我们将竭诚为您服务!

数据重要的客户建议实地考察商家的设备配备情况,并和工程师面对面交流,全方位了解商家从业经验和实力后再作决定为好。

1000元起,根据修复难易程度具体定价。

截止2019年4月份,信桥数据恢复中心对成功恢复的勒索病毒相关信息收集:

1、GANDCRAB病毒

病毒版本:GANDCRAB V5.0.4 GANDCRAB V5.1 GANDCRAB V5.2

中毒特征:<原文件名>.随机字符串

勒索信息:随机字符串-DECRYPT.txt 随机字符串-MANUAL.txt

特征示例: readme.txt.pfdjjafw

2、GlobeImposter 3.0病毒(十二生肖病毒)

中毒特征:<原文件名>.XXXX4444

勒索信息:HOW_TO_BACK_FILES.txt how_to_back_files.htm

特征示例: readme.txt.Monkey4444

特征后缀收集:

.China4444 .Help4444 .Rat4444 .Ox4444 .Tiger4444 .Rabbit4444

.Dragon4444 .Snake4444 .Horse4444 .Goat4444 .Monkey4444

.Rooster4444 .Dog4444 .all4444 .Pig4444 .Alco4444 .Rat4444 等

3、Globelmposterb 5.0病毒

中毒特征:<原文件名>.{邮箱}AOL

勒索信息:how_to_back_files.htm

特征示例:ReadMe.txt.{Benjamin_Jack2811@aol.com}AOL

特征后缀收集:

{Benjamin_Jack2811@aol.com}AOL 及其他 .com}AOL后缀

{mattpear@protonmail.com}MTP

{mrgrayhorse@protonmail.com}MGH

{CALLMEGOAT@protonmail.com}CMG

{MOLLYGREENS@PROTONMAIL.COM}MG

4、Crysis(Dharma)病毒

中毒特征:<原文件名>.ID-<随机8位字符串>.<邮件地址>.特征后缀

勒索信息:FILES ENCRYPTED.txt data files encrypted.txt info.hta

特征示例:

readme.txt.ID-16E86DC7.[writehere@qq.com].btc

readme.txt.id-F06E54C7.[decryptmyfiles@qq.com].ETH

特征后缀收集:

.ETH .btc .adobe .bkpx .tron .bgtx .combo .gamma .block .bip .arrow .cesar .arena

btc@fros.cc zikr@protonmail.com zikra@protonmail.com zikr@usa.com

decryptmyfiles@qq.com bebenrowan@aol.com MailPayment@decoder.com

helpfilerestore@india.com decryptmyfiles@qq.com decryptprof@qq.com

1701222381@qq.com btccrypthelp@cock.li

5、Phobos病毒

中毒特征:<原文件名>.ID-<随机8位字符串>.<邮件地址>.Phobos

勒索信息:Encrypted.txt Phobos.hta data.hta

特征示例: readme.txt.ID-16E86DC7.[grunresrife1985@aol.com].phobos

特征后缀收集: [grunresrife1985@aol.com].phobos

6、CryptON(x3m)病毒

中毒特征:<原文件名>.<随机字符串ID>.<邮件地址>.x3m

勒索信息:DECRYPT-MY-FILES.txt HOW TO DECRYPT FILES.htm

特征示例: readme.txt.id16e86dc7[unlock@cock.li].x3m

特征后缀收集:

.x3m .X3M .nemesis .x3m-pro .mf8y3 .nem2end

7、PRCP(Matrix变种)病毒

中毒特征:[邮件地址].密文-密文.PRCP

勒索信息:#README_PRCP#.rtf

特征示例: [radrigoman@protonmail.com].A6QkjniCc-Plvdd5kn.PRCP

特征后缀收集:.PRCP

radrigoman@tutanota.com

radrigoman@airmail.cc

8、AUCHENTOSHAN病毒

中毒特征:<原文件名>.auchentoshan

勒索信息:auchentoshan@protonmail.com

特征示例:ReadMe.txt.auchentoshan

特征后缀收集:.auchentoshan

9、Clop 病毒

中毒特征:<原文件名>.Clop

勒索信息:ClopReadMe.txt

特征示例:ReadMe.txt.Clop mangagersmaers@tutanota.com

特征后缀收集: .Clop

10、PyLocky病毒

中毒特征:<原文件名>.pyd

勒索信息:LOCKY_README.txt

特征示例:ReadMe.txt.pyd ReadMe.txt.lockymap

特征后缀收集:.pyd .lockedfile .lockymap

11、ITLOCK 病毒

中毒特征:[邮箱].字符-字符.ITLOCK

勒索信息:!README_ITLOCK!

特征示例:[rescompany19@qq.com].63Nv1K7q-xCeWZJaH.ITLOCK

特征后缀收集:.ITLOCK

rescompany19@qq.com

rescompany19@yahoo.com

rescompany19@cock.li

12、sherhagdomski病毒

中毒特征:<文件名>.crypt_sherhagdomski@godzym_bid

勒索信息:how_to_back_files.html

特征示例:ReadMe.txt.crypt_sherhagdomski@godzym_bid

特征后缀收集:

.crypt_sherhagdomski@godzym_bid

sherhagdomski@godzym.bid

13、Satan病毒

中毒特征:<文件名>.satan

勒索信息:ReadMe_@.txt

特征示例:ReadMe.txt.statan

特征后缀收集:

lucky .satan .sicck .dbger

其他类型病毒特征

勒索邮箱收集:

sicck@protonmail.com satan_pro@mail.ru skunkwoman_next@aol.com skunkwoman@india.com gotham_back@ao.com gotham_back@india.com crazyfoot_granny@aol.com crazyfoot_granny@india.com mr_chack@aol.com mr_chack33@india.com true_offensive@aol.com

true_offensive777@india.com makgregorways@aol.com makgregorways@india.com yaya_captain@aol.com

yaya_captain999@india.com dream_dealer@aol.com dream_dealer@india.com

bigbig_booty@aol.com bigbig_booty@india.com sexy_chief@aol.com sexy_chief18@india.com third_work@aol.com

third3_work@india.com greenpeace-wtf@ao.com greenpeace_28@india.com alcohol_walker@aol.com

alcohol_walker@india.com vya_technology@aol.com vya_technology33@india.com crypted_yoshikada@cock_lu

techosupport@protonmail.com reserve_player@aol.fr reserve_player11@india.com payday@cock.li fuck4u@cock.li

freeman.dor@aol.com nmare@cock.li payransom@qq.com decryptdata@qq.com

email-lybot@rape.lol_mrscratch Admin@decryption.biz fastsupport@airmail2.cc waltipanvi1983@aol.com

stopencrypt@qq.com hellstaff@india1.com johnsmith3210@india.com fileslocker@pm2.me travolta_john@aol.com

tttttlocked@protonmail.com decryptprof@qq.com condneparrio1976@aol.com unlock@cock.li

claymore@airmail.cc eight@india.com Fruttella1@outlook.com 1btcpayment@protonmail.com

anticrypt@countermail.com online24files@airmail.cc nmare@protonmail.com fairman@cock.li dreamunricha1981@aol.com

candy@firemail.cc returnfiles@airmail.cc AndDora@india.com HelperBTC@cock.li syndicateXXX@aol.com

JSOqxz4E1cYL@gmail.com supportd@tfwno.gf babyfromparadise666@gmail.com

tater@mail2tor.com

后缀收集:

{colin_farel@aol.com}XX

.HRM .rapid .master .Lock .sicck .lucky .satan .Boom .Indrik .aes256 .tunca .vacv2 .locked_by_mR_Anonymous(TZ_HACKERS)

.luudjvu .udjvu .udjvuq .satana .vulston

.wq2k (B2DR病毒)

.nano (Scarab病毒)

.nostro

.cryptoid(RICKROLL LOCKER病毒)

.tfudet .Djvur .Djvuu .djvut .rumba

.tfudeq(Stop病毒)

.xcry7684 (XCry病毒)

.AUF (Dharma病毒)

.PC-FunHACKED!-Hello (Jigsaw病毒)

.xyz (Paradise病毒)

.GMPF (Matrix病毒)

.[Traher@Dr.Com] (Scarab病毒)

.Anatova病毒

.jundmd@cock.li raphaeldupon@aol.com .obfuscated .GMBN .SPCT .CHRB .PLANT

.PEDANT (Matrix病毒)

.xwx .USA .best .heets .qwex .air .888 .frend .amber

.KARLS (Dharma病毒)

.healforyou

.ANAMI (GlobeImposter系列)

.krab .cupcupcup .crash .GEFEST3 .secure

.nosafe (Scarab病毒) .pennywise

.paycoin (Jigsaw病毒)

.[Jaffe@Tuta.Io] (Jaffe病毒)

.rumba (Stop病毒)

.cryptotes (Rotorcrypt病毒)

.STUB (Paradise病毒)

.locked (LockerGoga病毒)

.vaca .mbrcodes

.mafee .Mcafee (Xorist病毒)

.cosanostra (GarrantyDecrypt病毒)

.cripton(Creeper病毒)

.Jnec

.YYYYBJQOQDU

.p3rf0rm4

.tater

|

| 关注公众号 |